EY refere-se à organização global e pode se referir a uma ou mais das firmas-membro da Ernst & Young Global Limited, cada uma das quais é uma entidade legal separada. A Ernst & Young Global Limited, uma empresa britânica limitada por garantia, não presta serviços a clientes.

Como a EY pode ajudar

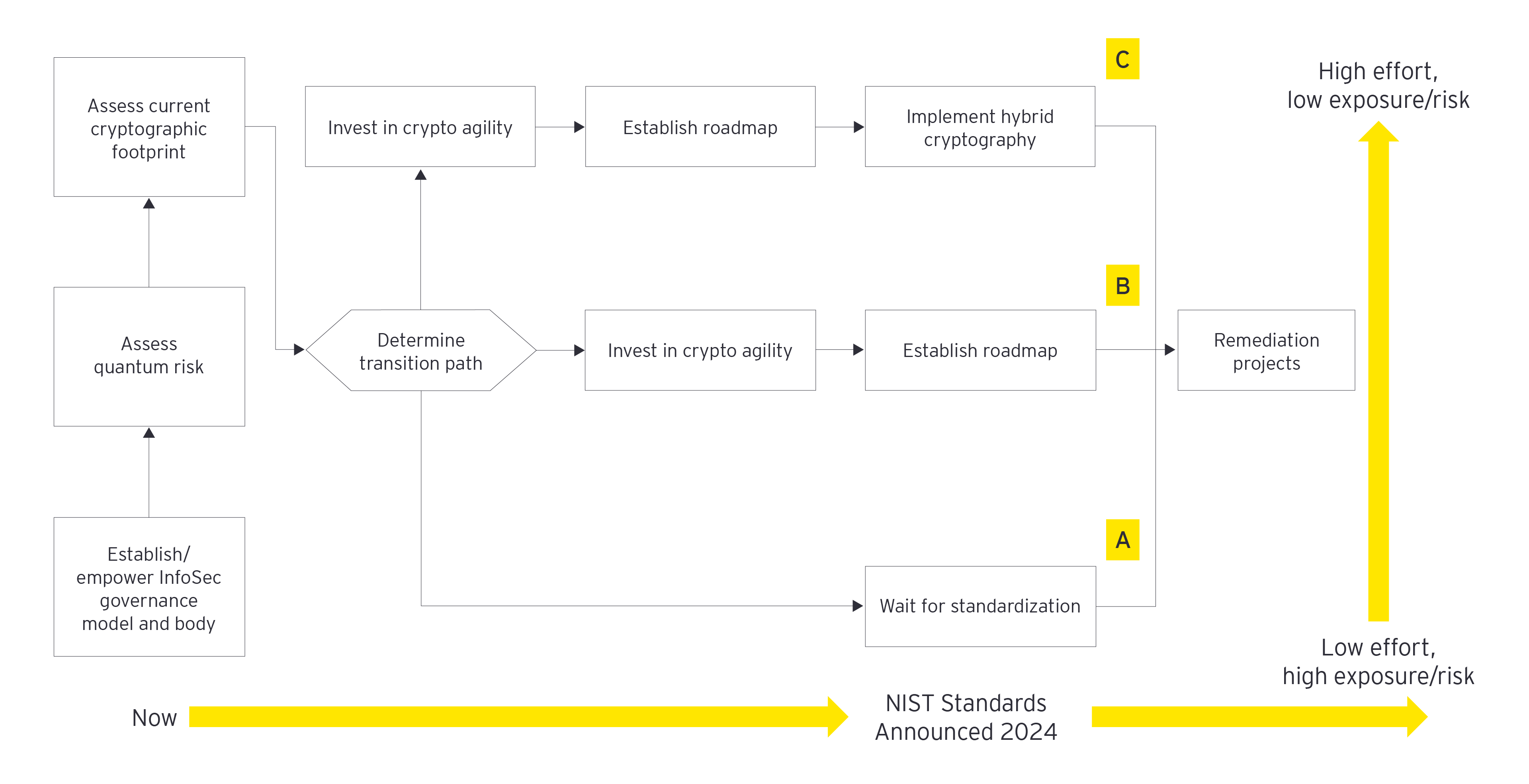

Os Diretores de Segurança (CSOs) já podem estar formulando uma estratégia de QC que inclua:

- Avaliando os riscos: quanto de seus dados criptografados está em risco?

- Analisando possíveis impactos: qual seria o impacto no seu negócio se essas informações criptografadas fossem quebradas nos próximos 5 a 10 anos?

- Planejando um roteiro: de seu atual ecossistema de segurança cibernética corporativa para um quântico —como chegamos lá a partir daqui?

Embora novos algoritmos de controle de qualidade permitam que as empresas aumentem seu nível de segurança com a inclusão de criptografia resistente a quantum, o nível de segurança também dependerá do nível de maturidade e controles de segurança cibernética atualmente em vigor nos negócios e da progressão da tecnologia em conjunto com regulamento.

Para continuar operando com sucesso e segurança, as empresas precisarão garantir que seu plano de segurança cibernética com tecnologia quântica esteja totalmente amadurecido antes que a ameaça representada pelas tecnologias QC se torne uma realidade.

Para avaliar a prontidão quântica em seu cenário de negócios de segurança cibernética, pergunte:

- A segurança e criptografia de dados são essenciais para o seu negócio?

- Quão bem preparado está seu cenário de negócios de segurança cibernética?

- Você está ciente das ameaças à segurança cibernética representadas pela tecnologia quântica emergente?

- Você tem plena consciência dos riscos e ameaças apresentados por essas tecnologias?

- Você tem em mãos um modelo de negócios bem preparado e com tecnologia quântica, pronto para implementação?

- Seus protocolos de segurança são “cripto-ágeis?”

- Você pode permitir que informações confidenciais sejam roubadas hoje para serem descriptografadas quando as tecnologias de computação quântica estiverem disponíveis no futuro?